A NAIH honlapjára felkerült, május 18-i keltezésű, de csak most nyilvánosságra került határozat indoklása szerint a Digi tavaly szeptemberben egy etikus hackertől szerzett tudomást arról, hogy egy a honlapjukat kezelő nyílt forráskódú tartalomkezelő szoftver sérülékenységét kihasználva egy előfizetői adatokat tartalmazó tesztadatbázis, illetve egy nevet és e-mail címeket tartalmazó hírlevéladatbázis is hozzáférhető - olvasható a portálon.

A cég az adatvédelmi incidenst követően annak tényét a törvényben meghatározott keretek között ismertette a NAIH-hal, mely 2019. októberében hatósági ellenőrzést indított, mivel mivel a bejelentésben közölt adatok nem voltak elegendőek annak megítéléséhez, hogy a Digi maradéktalanul eleget tett-e az általános adatvédelmi rendeletben foglalt kötelezettségeinek.

Az ellenőrzés során a hatóság feltárta, hogy az incidens létrejöttéhez a Digi többszörös mulasztása vezethetett. Így többek közt a szolgáltató nem tudta egyértelműen beazonosítani, rekonstruálni, hogy pontosan milyen okból és célból hozta létre a tesztadatbázist, melyet egyébként törölnie kellett volna a cégnek, miután a hibaelhárítási folyamatot lezárta.

A támadáshoz használt biztonsági rés egyébként már 9 éve ismert volt, és rendelkezésre is állt hozzá a javítás, ám a DIGI ezt nem telepítette, mivel az nem képezte részét a szoftverhez kiadott hivatalos javítás-csomagoknak.

A vizsgálat emellett kiderítette azt is, hogy az érintett adatbázisok közül egyik sem volt titkosítva, noha az adatbázis-motor (mely szintén nem részletezett beszállítótól származik) erre alapvetően lehetőséget biztosít. A DIGI szerint ugyanakkor nem volt szükség a titkosításra, mivel a személyes adatok védelme a hozzáférések korlátozásával és megfelelő jogosultságkiosztással elvileg biztosított, továbbá az ilyen titkosítás alkalmazása az adatbázisok alkalmazhatóságában és működésében problémát okozhat.

A bírság kiszabásakor a NAIH súlyosbító körülménykét értékelte többek közt, hogy a vállalat rendszerei egy régóta fennálló és könnyen detektálható biztonsági sebezhetőségen keresztül voltak támadhatók, az érintett ügyfélbázis méretét és a szolgáltató piaci pozícióját, a titkosítás hiányát. Enyhítő körülménynek számított, hogy a szolgáltatóval szemben korábban nem szabtak ki adatvédelmi bírságot, illetve hogy a cég elismerte, hogy a tesztadatbázist korábban törölnie kellett volna.

Legolvasottabb

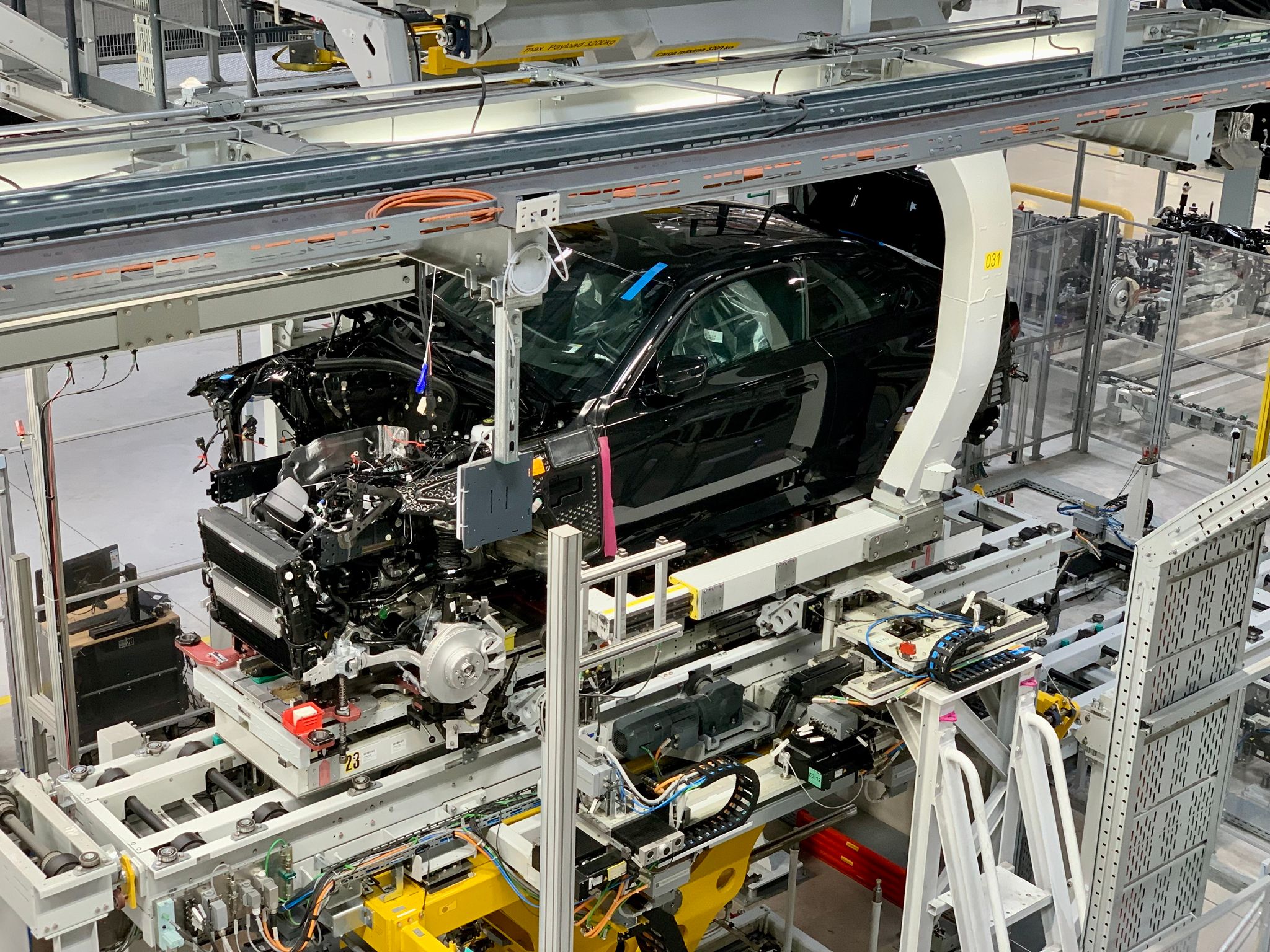

Óriási a baj, már küldik kényszerszabadságra a Mercedes dolgozóit

Már előhúzta Magyarország a csodafegyvert, most dől el, merre megyünk tovább

Célba ért a magyar milliárdos: megvan az engedély a felvásárlásra

Epekedve várt bejelentés érkezett a Balatonról, erre már nagyon sokan vártak

Ha van autója legyen résen, elindult a visszaszámlálás

Nehézfémek szennyezik a híres csokit, bajba sodródott a svájci gyártó

Fontos változás történik a személyi igazolványokkal, ön már észrevette?

A minisztert is meglepte az új költségvetés, ellenőrizni akarja a számokat

Átlépték a vörös vonalat, tüzet nyitottak az amerikai utasszállítóra